Pop!_OS 2FA Boot mit Passwort und Yubikey absichern

Pop!_OS mittels LUKS und Yubikey einen 2FA Boot erstellen

Voraussetzungen¶

Ein Pop!_OS das bei der Installation verschlüsselt wurde und noch freie LUKS Slots hat. Das Ziel ist es, einen 2FA zum Passwort hinzuzufügen. Die Authentifizierung erfolgt im Anschluss über ein Passwort und dem Yubikey. Das Passwort, dass bei der Installation vergeben wurde, wird nicht mehr funktionieren und kann entfernt werden.

Einrichtung¶

apt install yubikey-luks

sudo yubikey-luks-enroll -d /dev/nvme0n1p3 -s 1

# Passwort für das 2FA angeben

xxxxxx

# Passwort der LUKS Verschlüsselung angeben

xxxxxx

# Keyscript an cryptdata anhängen

nano /etc/crypttab

# "keyscript=/usr/share/yubikey-luks/ykluks-keyscript" einfügen

cryptdata UUID=xxxxxxx none luks,keyscript=/usr/share/yubikey-luks/ykluks-keyscript

sudo update-initramfs -uNachdem die Einstellungen durchgeführt wurden kann neugestartet werden.

Boot Prozess¶

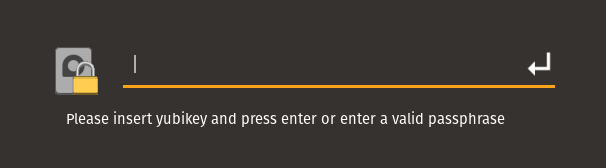

Passwort eingeben

warten bis der Yubikey angefragt wurde

Bootvorgang

Aufräumen¶

Nachdem der Vorgang Erfolgreich durchgeführt wurde, sollte aus Sicherheitsgründen der alte Key gelöscht werden.

sudo cryptsetup luksRemoveKey /dev/sda2

# Enter LUKS passphrase to be deleted:

xxxxxLinks¶

endpointdev